Reklamy zaczynają zalewać Windowsa

Kacper Cembrowski

Reklama

Nie przegap

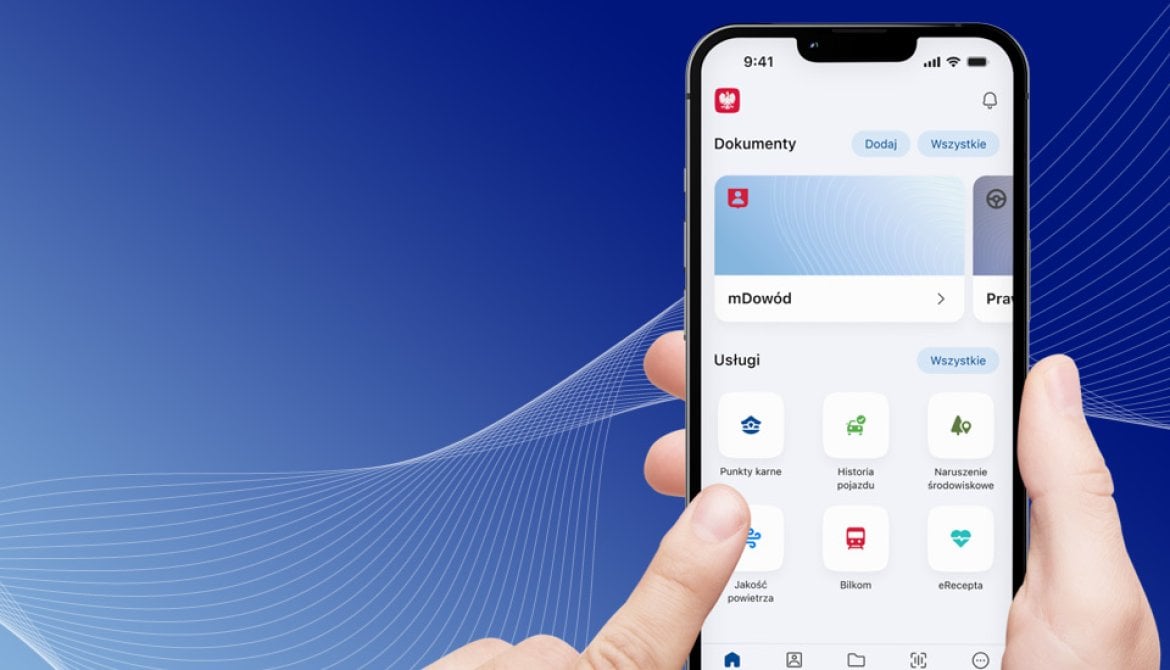

Wszystko o mObywatel

Co zrobić po zdaniu prawa jazdy? Zainstalować aplikację mObywatel i ruszać w drogę!

Nasze Podcasty

Nowy ulubiony sprzęt graczy. To prawdziwy fenomen

Poprzedni

Następny